Taniumを用いたApache Log4j脆弱性の対処

今回はApache Log4jの脆弱性 (別名: Log4Shell CVE-2021-44228など)について、Taniumでの調査と対処の方法を記載します。

1.プロローグ

昨年末にJava向けのログ出力ライブラリとして利用されているApache Log4jの重大なゼロデイ脆弱性が公開され、広範囲のソフトウェア製品に影響することから広く知れ渡ることになりました。経営陣から、「Log4jの脆弱性が我が社に影響があるのか?対応はできているのか?」という問い合わせが情報システム部関係者にされたかと思います。

サーバーで100台程度であれば数日〜数週間かけて実施できるかもしれませんが、数千台、数万台のクライアントに対しても同じことができるでしょうか。

次項から、脆弱性のあるApache Log4jの検索と対処方法の流れについてご紹介します。

2.Apache Log4j脆弱性を抱える可能性のあるアプリケーションを検索する

Apache Log4jの調査では、以下の2STEPで脆弱性を抱える可能性のあるアプリケーションを検索可能です。

STEP1 Apache Log4j脆弱性を抱える可能性のあるエンドポイントをTanium Revealで特定

STEP2 Tanium Interactからアプリケーションバージョンを特定

● STEP1 Apache Log4j脆弱性を抱える可能性のあるエンドポイントをTanium Revealで特定

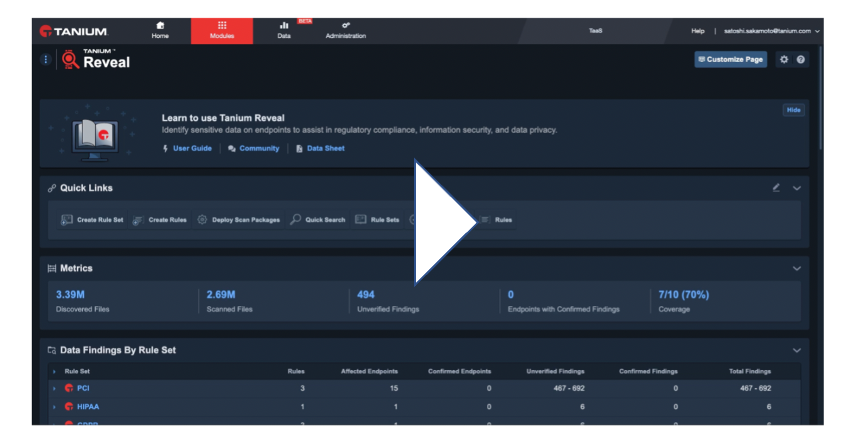

エンドポイント管理担当者は、以下のように、Revealより「log4j」と検索欄に入力することで、Apache Log4jが含まれるファイルが存在するエンドポイントの一覧を確認することが可能です。さらに、各エンドポイントのApache Log4jが存在するアプリのフォルダを確認することができます。

以下の動画では上記検索を実施してみた結果、Apache log4jを使用しているアプリケーションとしてVMware Horizon AgentやOracle SQL developerがあることがわかります。

Fig1. Revealによる検索の様子。ある端末でVMwareHorizonAgentやsqldeveloperというフォルダを確認

(クリックすると動画が再生されます)

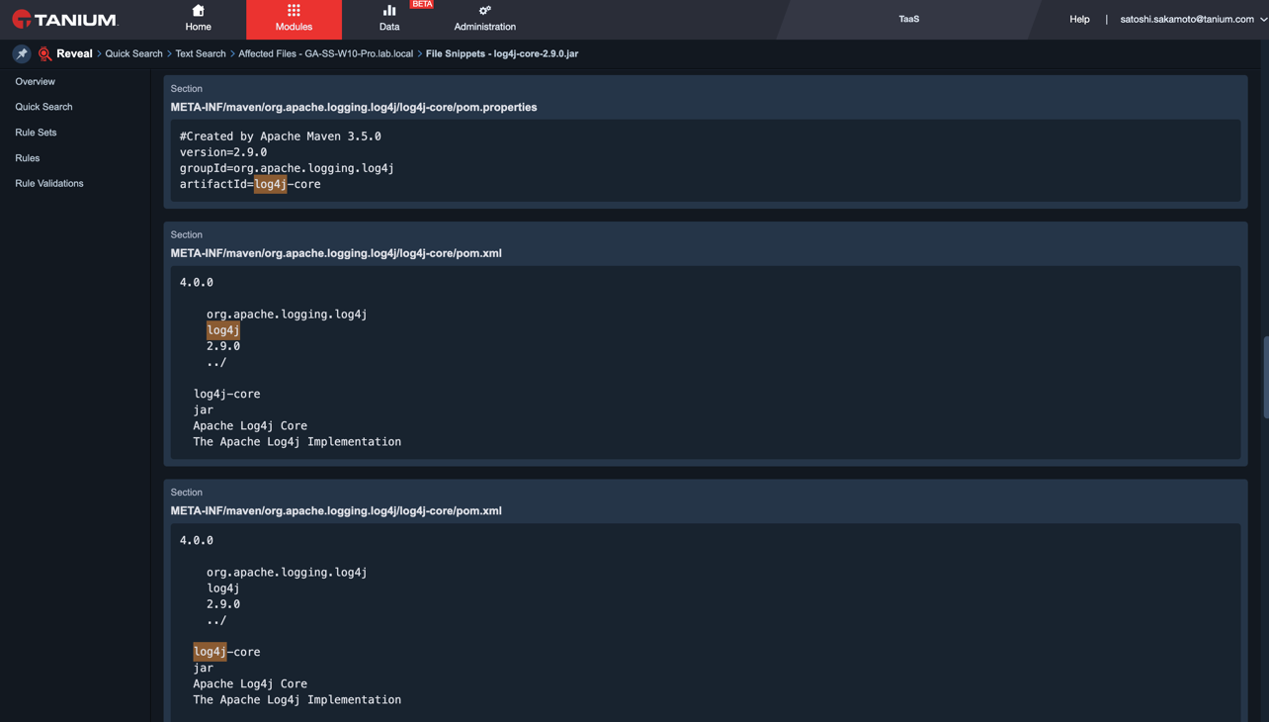

Fig2. さらに、ファイルの中身を調査することができ、Apache Log4のバージョンについても確認が可能

Tanium Revealの機能詳細については下記記事をご参照ください。

https://www.tanium.jp/blog/tanium-reveal-confidential-information-protection

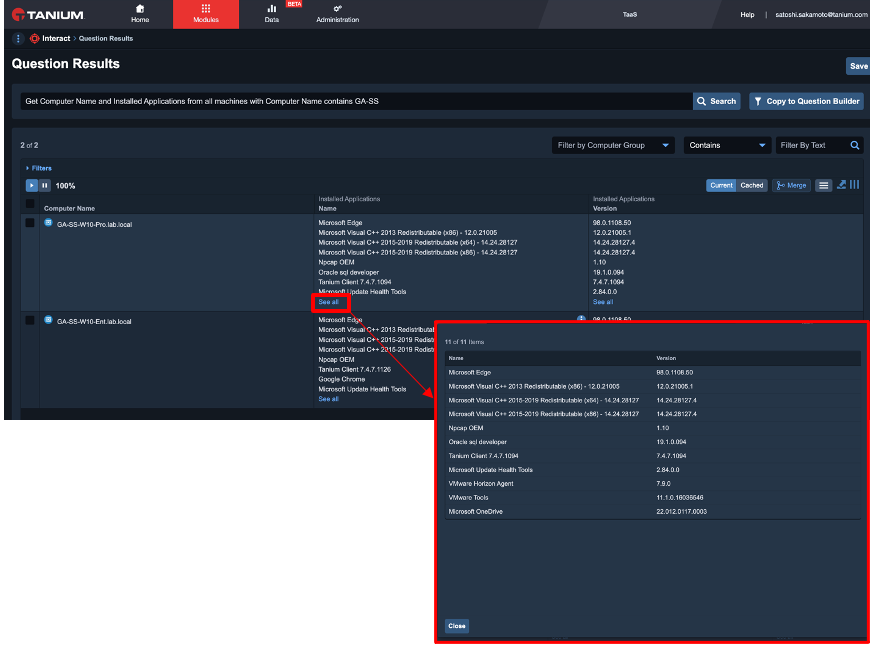

● STEP2 Tanium Interactからアプリケーションバージョンを特定

Tanium Interactを使用することでApache log4jを使用しているアプリケーションのバージョンを調査することが可能です。Taniumでは、[アプリケーションの追加と削除]で表示されるアプリケーションのバージョンを取得することが可能です。アプリケーションのバージョンから脆弱性影響を受けるかの調査が可能であり、必要に応じてアプリケーションのバージョンアップを行います。

Fig3. インストールアプリケーションの調査例

3.Apache Log4j脆弱性を抱えるアプリケーションのアップデート

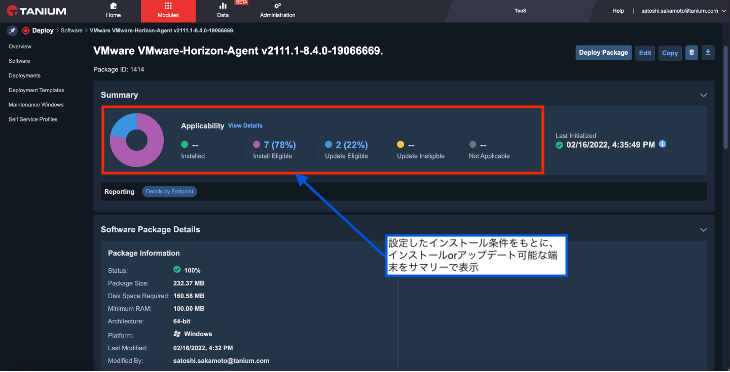

Apache log4j脆弱性を持つアプリケーションが発見されたら、アップデート対応が必要です。TaniumではアプリケーションのアップデートにはTanium Deployを使用します。

Tanium Deployの機能詳細については下記記事をご参照ください。

https://www.tanium.jp/blog/cyber-hygiene-apache-log4j-vulnerability

Deployでは、以下の流れでアップデートの配信を行います。

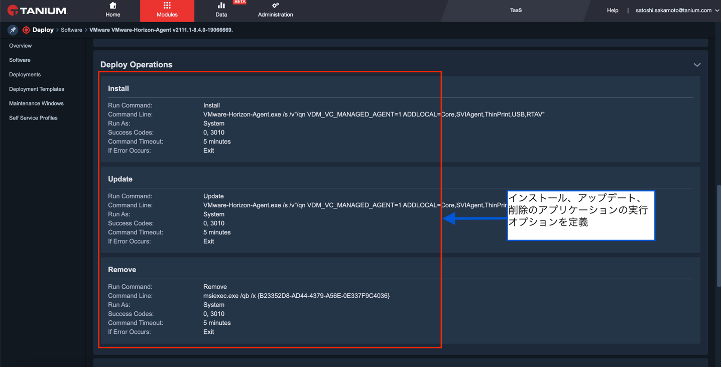

① アップデート用のソフトウェアパッケージの作成

→今回はUpdateですが、Install/Removeも可能。

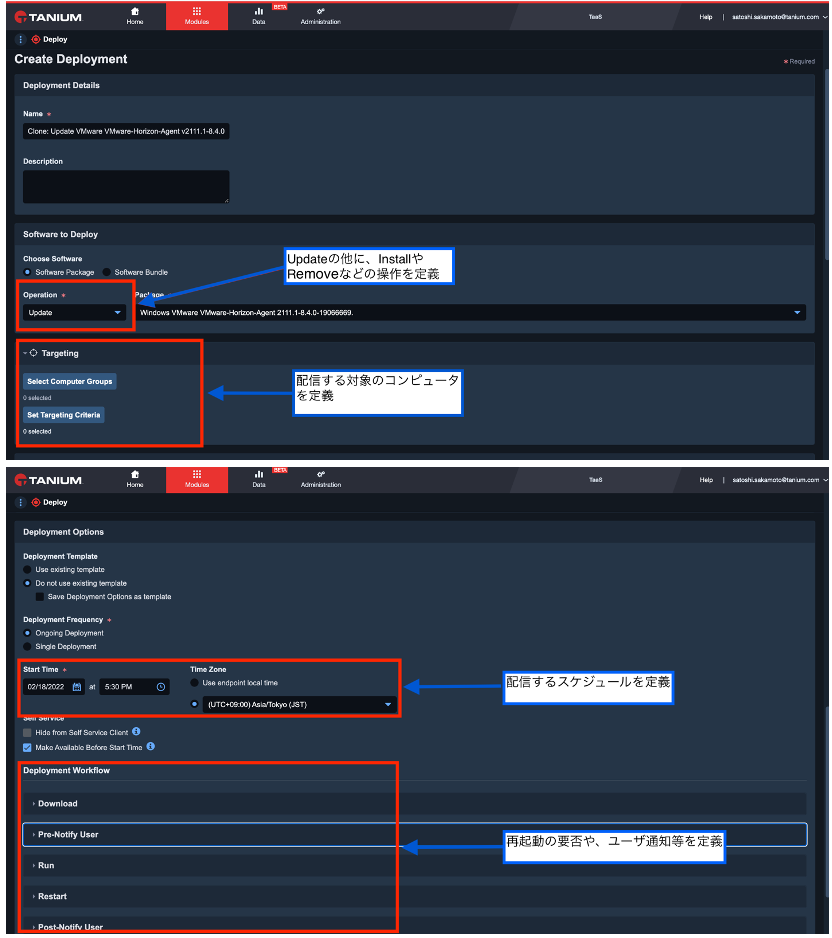

② Deploy(配信)設定

→必要に応じて、ユーザへの通知、スケジュールなどが可能。

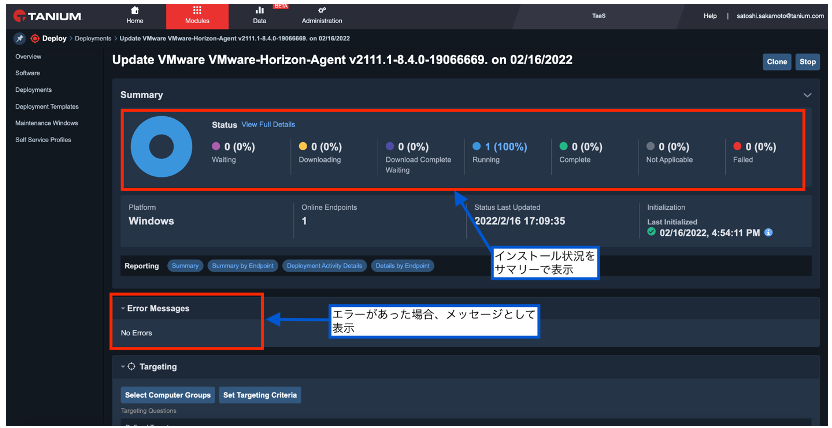

③ Deploy(配信)状況の確認

Fig4. 配信するソフトウェアパッケージの設定画面

Fig5. ソフトウエアの配信設定の設定画面

Fig6. ソフトウェアの配信状況の確認画面

Deploy機能のメリットは下記になります。

● 事前にディスクの空き容量やメモリなどの基準を満たしているかを確認すること可能。

● 一定期間の間、再実行を実施してくれることで、オフラインや途中で電源を落とした際でも、着実にアップデートを実施することが可能。

● アップデート状況をリアルタイムで確認が可能。

Deployを使用し、クライアントを対処済みのバージョンへアップデートを実施し、経営陣へのApacheLog4jの調査結果と対応について報告可能です。

4.脆弱性運用フローを作るために

Apache Log4j脆弱性のように、重大なゼロデイ脆弱性が発見された場合も想定して脆弱性運用フローを作成することは重要です。そのためには、エンドポイントが何台管理できているのか、どういったアプリケーションが使用されているのか、アプリケーションやOSパッチのバージョンは最新か、などのエンドポイントの状態を可能な限り可視化しておくことで効率的な脆弱性対応が可能になります。

まとめ

今回のBlogでは、Apache Log4j脆弱性に対してTaniumを用いた対応例を記載しました。

Apache Log4j脆弱性調査についてはTanium Reveal以外にも、Tanium Threat Responseを使用する調査もあります。

■ Tanium Threat Responseを使ったApache Log4j脆弱性の可視化:こちら

■ Tanium Threat ResponseによるApache Log4j脆弱性を狙った攻撃の追跡:こちら

アプリケーションの脆弱性公開後には、エンドポイントに個別にログインしインストールされているアプリケーション、特定のフォルダやファイル、レジストリがないかを調査し、アプリケーション開発ベンダーに確認される運用を実施される企業も少なくありません。Tanium製品を使用することで、社内にあるエンドポイント機器の脅威発見と対処をリアルタイムかつ簡易に実施することができるため、調査対応にかかる工数を大幅に少なくすることが可能です。

脆弱性対応に課題をお持ちの方はぜひお問い合わせください。

参考リンク

■ VMware HorizonAgentの脆弱性について:こちら

■ Oracle SQL Developerの脆弱性について:こちら

ブログ記事に関してご質問やご要望がございましたらこちらからお問い合わせください。