テレワーク時代のエンドポイントセキュリティ 〜EDRとEPPでデータ効果的に守る方法〜

テレワークの普及により、ゲートウェイではなくエンドポイント、つまり端末でのセキュリティが重視されています。そこで注目されているのが、マルウェアの侵入を受けても、EDRで被害を最小限に抑える方法です。多くの場合は、これまで主流であったEPPでのマルウェアの侵入阻止と組み合わせて使用します。それによって、よりセキュリティを強化することが可能です。

ここでは、EDRの仕組みやEPPとの違い、そしてEDRをより効果的に運用するためのポイントについて説明します。

EDRの仕組み

EDR(Endpoint Detection and Response)とは、エンドポイントセキュリティで使われるソフトウェアの一種です。

EDRは、エンドポイントである各端末においてマルウェアを検知し、侵入による被害を抑えるように働きます。マルウェアの侵入を阻止するのではなく、侵入されることを前提に、被害を最小限に抑えるためのものです。

被害を抑えるだけでなく、マルウェアの侵入を検知すると素早く適切な対応を行い、二次被害の拡大を防ぐ機能もあります。

EDRについては、詳しくは「EDRとは何か? 仕組みや従来型ウイルス対策との違いを分かりやすく解説」も参考にしてください。

EDRの仕組み

EDRは、次のような仕組みでマルウェアを検知します。

- エンドポイントをエージェントプログラムで常時監視します。

- 次のような判断基準で、マルウェアと判断されるプログラムを検知します。

・マルウェアに似たソースコードを持っているプログラム

・マルウェアと思われるような挙動のプログラム - エージェントプログラムのログをサーバーに集約させて被害や侵入経路、影響範囲を分析します。

- マルウェアであると判断されるプログラムがあれば、管理者に迅速にアラートを出します。

管理者はアラートに基づいてログを確認し、EDRによる分析をもとに、必要な対処を行います。

EDRの機能

EDRでは、上の仕組みを利用して、次のような機能を実現しています。

- エンドポイントの常時監視

エージェントがインストールされているエンドポイントを常時監視します。それによって、すべてのエンドポイントの状況を可視化することが可能です。 - マルウェアと思われるプログラムの検知

不審なソースコードを持つ、または不審な動きを行うプログラムを検知します。また、その行動を阻止して被害を最小限に抑えることが可能です。 - 監視ログの分析

監視ログを分析することにより、いずれかのエンドポイントからサイバー攻撃の兆候があれば検知します。 - 被害発生時のアラート

サイバー攻撃を検知したら、発生したエンドポイントを特定して管理者にアラートを出します。同時に被害状況や影響範囲を判断して、対処方法を検討することが可能です。

EDRとEPPの違い

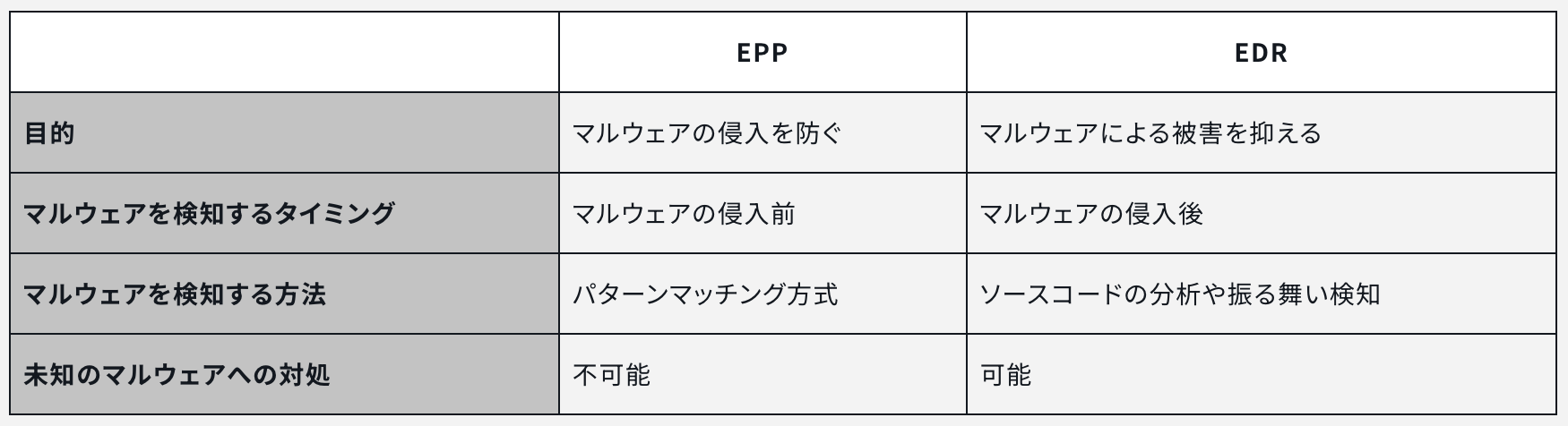

エンドポイントセキュリティを実現するためには、主にEDRとEPPが使われます。この2つには大きな違いがあります。

EPPとは

EPP(Endpoint Protection Platform)はエンドポイント保護プラットフォームとも呼ばれる、エンドポイントセキュリティで使われるソフトウェアの一種です。AV(アンチウイルス)やNGAV(次世代アンチウイルス)と呼ばれるソフトウェアを含みます。

EPPは、従来からあるセキュリティ方式です。データライブラリとプログラムを照合するパターンマッチング方式でマルウェアを検知し、侵入を防止して感染を防ぎます。

EPPは、既存のマルウェアなら素早く検知して侵入を防ぐことが可能です。しかし、データライブラリに存在しない未知のマルウェアや、既存のマルウェアの変種には効果がありません。そのため、現在はほかの方法と組み合わせて使われることが多くなっています。

EDRとEPPとの違い

EDRとEPPでは、マルウェアに対するアプローチが異なります。

EDRをより効果的に運用するには

マルウェアは常に進化と増殖を続けており、より高度で複雑なセキュリティが必要になってきています。また、テレワークの普及により、オフィスにある端末をゲートウェイで保護するだけでは、すべての端末を守ることはできません。

EDRをより効果的に運用するためには、次のようなポイントをおさえておきましょう。

サイバー衛生管理の実現

より高いレベルのセキュリティを実現するためには、EPPやEDRなどのセキュリティソフトウェアを導入するだけでは不十分です。ユーザーや情報システム部門による、日ごろのサイバー衛生管理(サイバーハイジーン)が重要になります。

サイバー衛生管理(サイバーハイジーン)とは、平時からのIT環境を常に健全な状態に保つことです。サイバー攻撃を受ける前に、エンドポイントである端末の脆弱性を発見し、徹底的に排除します。そのために必要なのは、日頃からユーザーである一般社員と情報システム部門が協力して、サイバー衛生管理として必要な対策を行うことです。

サイバー衛生管理を適切に行うことで、脆弱性を排除してセキュリティを強化し、ネットワーク上のエンドポイントにどのようなリスクがあるか、どう対応すればよいのかが明確になります。

EDRやEPPに関する、エンドポイントのリアルタイム監視やマルウェアのデータライブラリの更新、ログの分析など、日ごろの運用もサイバー衛生管理(サイバーハイジーン)の一部です。

脆弱性診断については「(脆弱性 診断)」を、脆弱性への対策については「(脆弱性 対策)」を参考にしてください。

またサイバー衛生管理については「今の時代こそ求められるサイバー衛生管理の必要性を徹底解説!」を参考にしてください。

まとめ EDRは強力だが、セキュリティ対策は多角的かつ継続的に続ける必要がある

サイバー攻撃の量は飛躍的に増加しており、その質も複雑化と巧妙化を続けています。そのため、EDRというひとつのセキュリティ対策で攻撃を防ぎ、エンドポイントや回線を守り切ることは困難です。対策を行う場所に合わせて、さまざまな種類と方式のセキュリティ方式を組み合わせて安全を確保する必要があります。

理想的には、日常的なサイバー衛生管理を欠かさないこと、そしてエンドポイントではEDRを実行しながら、ゲートウェイではファイアウォールを利用するなどです。

情報システム部門にセキュリティを専門に担当するスタッフが少なく、情報システム部門だけでは安全の確保が難しい場合もあるでしょう。また、サイバー衛生管理を行おうとしても、一般社員の協力が得にくいかもしれません。それでは、セキュリティを確保するのが難しくなってしまいます。その場合は、さまざまなセキュリティ方式を組み合わせて包括的にセキュリティを確保する製品を利用するのが有効です。

タニウムでは、トータルでエンドポイントセキュリティを実現するプラットフォームを提供しています。トータルにセキュリティを実現するUES(統合エンドポイントセキュリティ)と、サイバー衛生管理(サイバーハイジーン)を含めてトータルにエンドポイントを管理するUEM(統合エンドポイント管理)です。この2つを併用することで、より運用とセキュリティの実現がより楽になります。

ブログ記事に関してご質問やご要望がございましたらこちらからお問い合わせください。