Windowsドメインコントローラー 特権昇格の脆弱性 CVE-2020-1472(別名:Zerologon)

本ブログは、「How Tanium Can Help Find and Remediate “Zerologon” (CVE-2020-1472)」の抄訳で2020年に投稿されたブログとなります。

CVE-2020-1472(別名「Zerologon」)は、Microsoft Netlogon プロトコルに存在する脆弱性です。既に悪用されていることが報告されており、認証されていない匿名の攻撃者がドメインコントローラを制御すること事態を招いてしまいます。そのため早急にドメインコントローラにパッチを適用する必要があります。なおパッチはシステムとの互換性の問題を引き起こす可能性がありますため、本番適用前に確認する必要があります。

また本件について、米国土安全保障省のサイバーセキュリティ機関(CISA)は、この脆弱性に関して即時対応が必要であるとして、緊急指令20-04(link: https://cyber.dhs.gov/ed/20-04/)を発行しています。

タニウムをご利用中のお客様は、Tanium Interactを用いて組織内における影響範囲の把握が可能です。またTanium Complyモジュールを活用することでパッチ状況を確認、Tanium Patchモジュールを活用することでパッチを適用することができます。

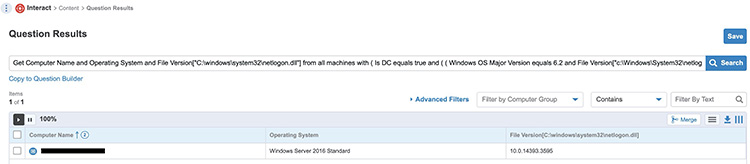

・脆弱性の可視化:Tanium Interact

以下のQuestionを実施することで、パッチ未適用(CVE-2020-1472内在)の端末を洗い出すことが出来ます。

—

Get Computer Name and Operating System and File Version[“C:windowssystem32netlogon.dll”] from all machines with ( Is DC equals true and ( ( Windows OS Major Version equals 6.1 and File Version[“c:WindowsSystem32netlogon.dll”] < 6.1.7601.24559 ) or ( Windows OS Major Version equals 6.2 and File Version["c:WindowsSystem32netlogon.dll"] < 6.2.9200.23119) or ( Windows OS Major Version equals 6.3 and File Version["C:WindowsSystem32netlogon.dll"] < 6.3.9600.19784 ) or ( Operating System Build Number equals 14393 and File Version["C:WindowsSystem32netlogon.dll"] < 10.0.14393.3866 ) or ( Operating System Build Number equals 17763 and File Version["C:WindowsSystem32netlogon.dll"] < 10.0.17763.1397 ) or ( Operating System Build Number equals 18362 and File Version["C:WindowsSystem32netlogon.dll"] < 10.0.18362.1016 )or ( Operating System Build Number equals 18363 and File Version["C:WindowsSystem32netlogon.dll"] < 10.0.18362.1016 )or ( Operating System Build Number equals 19041 and File Version["C:WindowsSystem32netlogon.dll"] < 10.0.19041.450 )) )

—

もし組織内のエンドポイントに 脆弱性が内在している場合は、該当するコンピューター名とオペレーティングシステムが表示されます。

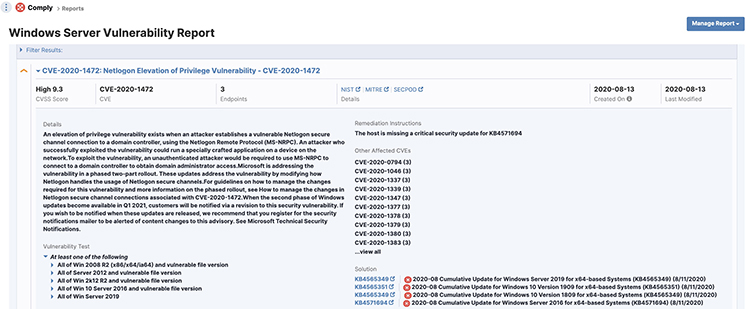

・脆弱性の可視化:Tanum Comply

脆弱性や設定情報を検査するTanium Complyモジュールが利用することで、 CVE-2020-1472が内在するエンドポイントを探し出してレポート化することが出来ます。

タニウムでは日々公開されている脆弱性関連情報をTanium Vulnerability Library(TVL)として、脆弱性の特定に必要な情報を含めて更新しています。最新の TVLを用いて脆弱性検査することにより、脆弱性を内在するエンドポイントが存在すれば、役立つ情報を含むレポート表示ができます。

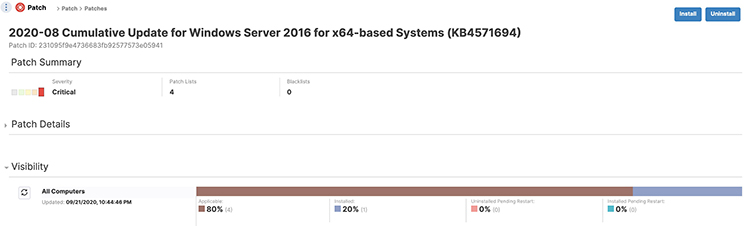

・脆弱性の封じ込め:Tanium Patch

組織内のエンドポイントに CVE-2020-1472が内在していた場合、速やかにパッチ適用して脆弱性を封じ込める必要があります。オペレーティングシステムのパッチをコントロールする Patchモジュールを利用することにより、パッチ未適用端末に対してルールに基づいてパッチ適用を実行することができます。

またTanium Complyモジュールを利用して脆弱性をレポート化している場合は、レポートからTanium Patchモジュールに遷移して数クリックでパッチ適用を準備することが可能です。

※Windows 2008 R2を利用されている場合は、パッチ適用前にオペレーティングシステム側でESU(Extended Security Updates)が必要となります。ご注意ください。

CVE-2020-1472 | Netlogon Elevation of Privilege Vulnerability

How to manage the changes in Netlogon secure channel connections associated with CVE-2020-1472

Samba – Unauthenticated domain takeover via netlogon (“ZeroLogon”)

Clarifying CVE-2020–1472 (“Zerologon”)

ブログ記事に関してご質問やご要望がございましたらこちらからお問い合わせください。