MS診断ツールのゼロデイ脆弱性Follina(CVE-2022-30190)

Follinaとして知られるCVE-2022-30190は、2022年5月30日に公開された脆弱性です。アプリケーションがURLプロトコルを使用したMicrosoft Support Diagnostic Tool(MSDT)を呼び出す仕組みを悪用して、リモートコードを実行することが可能になっています。呼び出しアプリケーションの例としては、Microsoft Officeがあり、現在までに公開されているPOCコードでは、Microsoft Wordドキュメントが利用されています。そのためユーザーが悪意あるファイルを開くと 呼び出し元のアプリケーションの権限で任意のコードを実行される危険性があります。

Follina(CVE-2022-30190)について

本脆弱性は、Windows サーバーおよびクライアントの両方に影響するため、比較的広くあらゆる環境で悪用される可能性があります。そのためパッチがリリースされるまで、緩和策の導入を優先的に検討する必要があります。対象となるユーザーは、Microsoft Wordドキュメントなどの悪意を持って細工された Microsoft Officeファイルをプレビューモードで開くだけで、本脆弱性の悪用が可能です。さらに、悪意のある文書がリッチテキスト形式(*.rtf)である場合、Windowsエクスプローラの「プレビューペイン」を使用して悪用を開始することが可能であると判断されています。Windowsエクスプローラの機能により、ユーザーがOfficeアプリケーションで文書を開かずに脆弱性を悪用することができることは、より脆弱性を悪用する敷居が低いことを示しています。

標的となるエンドポイント上で実行されるリモートコードは、悪意のあるドキュメントを開いたりプレビューしたりしたユーザーの権限レベルで実行されます。本記事執筆時点では、本脆弱性に対するパッチはありません。マイクロソフトは、この CVE に対して緩和策を策定しており、タニウムは、この脆弱性に対する組織の緩和策の展開などを支援することができます。

参考URL

https://msrc-blog.microsoft.com/

https://msrc.microsoft.com/update-guide/en-US/vulnerability/CVE-2022-30190

脆弱性の影響ある端末の発見

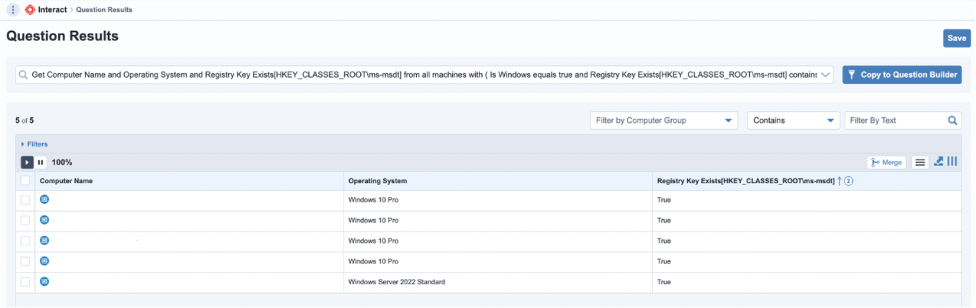

マイクロソフトは、パッチがリリースされるまでの一時的な回避策として、レジストリを使用してMSDT URLプロトコルを無効にすることを提案しています。以下のQuestionを使用して、緩和策の展開を追跡することができます。緩和策が実施されていない端末は Trueを返します。

Get Computer Name and Operating System and Registry Key Exists[HKEY_CLASSES_ROOT¥ms-msdt] from all machines with ( Is Windows equals true and Registry Key Exists[HKEY_CLASSES_ROOT¥ms-msdt] contains True )

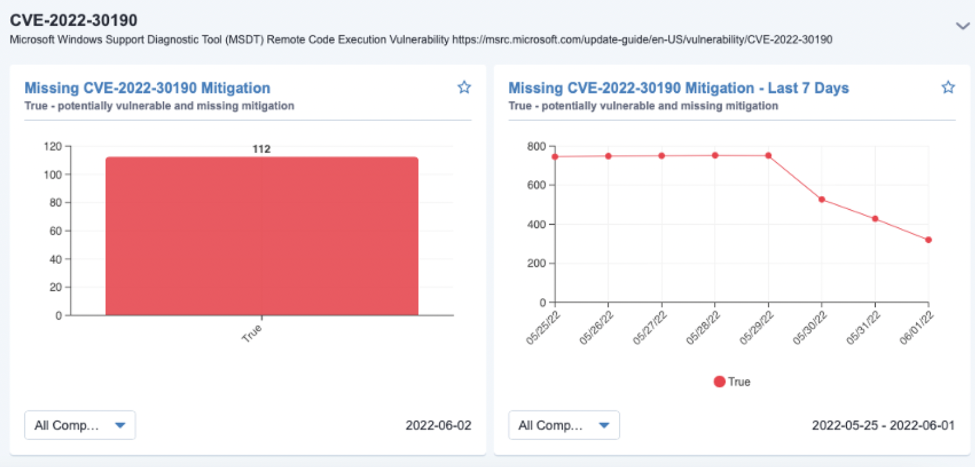

またグラフィカルな情報を見たい場合は、Tanium Trendsをご活用ください。

こちらからサンプルのダッシュボードをダウンロード可能です。

脆弱性緩和策の展開

本脆弱性についてMicrosoft Security Response Centerガイダンスによると、組織は MSDT URLプロトコルを無効にすることで、パッチがリリースされるまでこの脆弱性に対処することができると報告しています。レジストリキーの変更により、トラブルシューティングツールがオペレーティングシステム全体を通してリンクとして起動されないようになります。

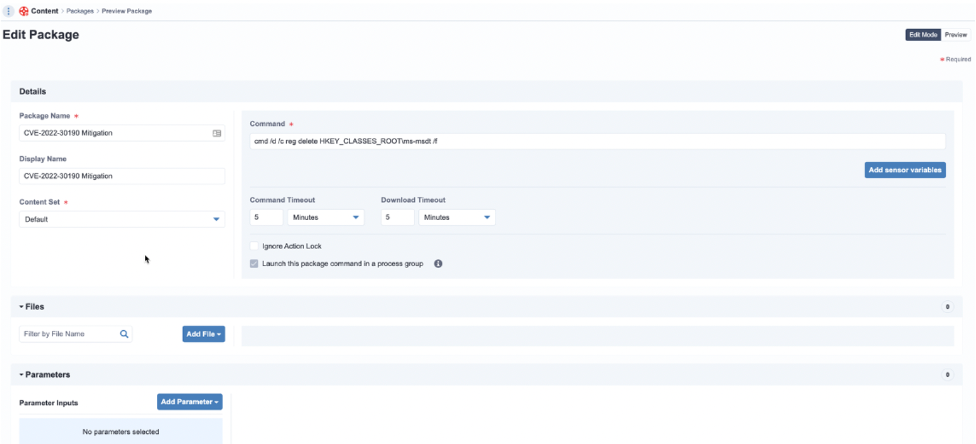

Taniumをお使いのお客様は、以下のカスタムパッケージを作成することで、すぐに組織内における緩和策が実現可能です。

Package Name: CVE-2022-30190 Mitigation

Command Line: cmd.exe /d /c reg delete HKEY_CLASSES_ROOT¥ms-msdt /f

Content Set: 組織によって利用しやすいコンテンツセットを選択

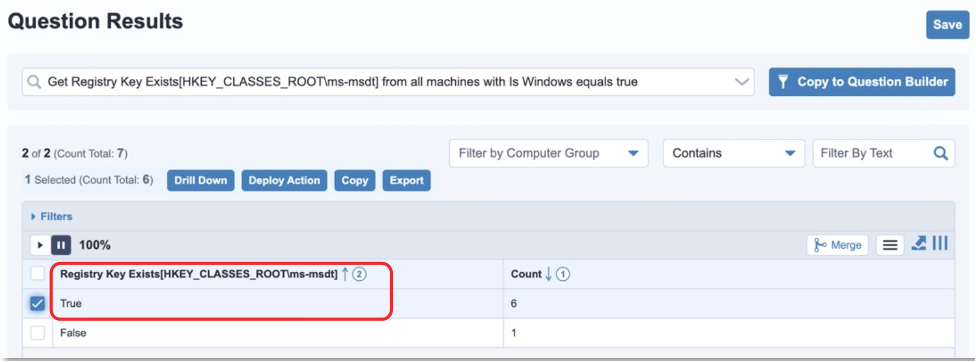

カスタムパッケージを作成した後は、以下のQuestionを利用してターゲティングを実行します。

Get Registry Key Exists[HKEY_CLASSES_ROOT¥ms-msdt] from all machines with Is Windows

equals true

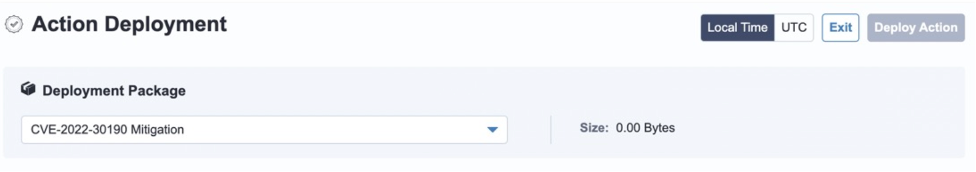

True にチェックを付けて、Deploy Actionをクリックします。

実行するActionは、先程作成したカスタムパッケージを指定します。

定期実行させる場合は、オプションとしてスケジュールを設定します。

最後に実行する端末プレビューを確認した後、Actionを実行します。

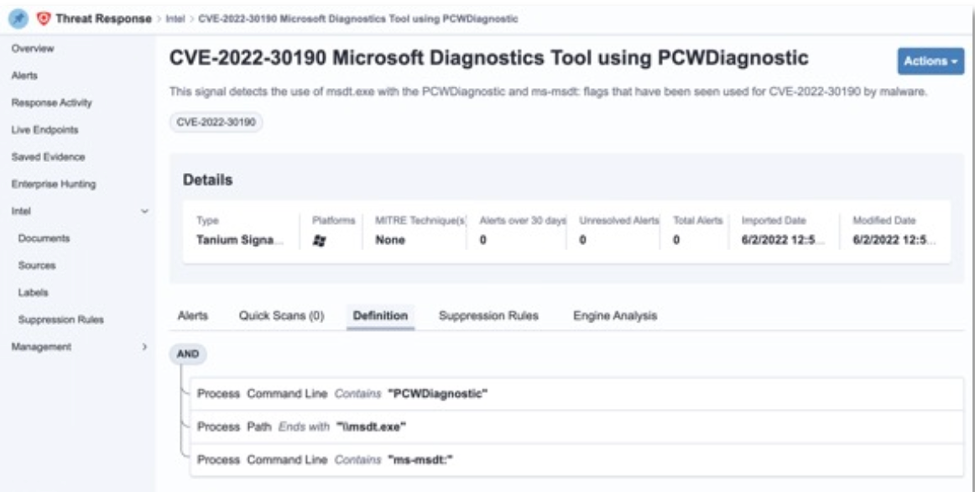

脆弱性悪用の検知

Tanium Threat Responseをお使いのお客様は、組織内の端末において脆弱性が悪用される振る舞いを検知することが可能です。振る舞い検知ルールのSignalをダウンロードし、取り込むことで、本脆弱性に関係性があるコマンドラインパラメータを使用したmsdt.exeの実行を検出します。このルールをダウンロードする際に、コミュニティ権限を要する場合があります。

ブログ記事に関してご質問やご要望がございましたらこちらからお問い合わせください。